파이어아이가 자사의 엔드포인트 보안 제품 ‘HX’가 케르베르(Cerber) 랜섬웨어의 위협 행위를 조기 탐지하고 악성 CnC통신을 사전 차단해 사용자의 시스템을 성공적으로 보호했다고 밝혔다.

파이어아이에 따르면 특히 CnC통신 차단은 빠른 대응으로 위협을 탐지한지 불과 몇 시간 안에 이뤄져 랜섬웨어로 인한 고객들의 피해를 최소화할 수 있었다며 사전 차단의 중요성을 시사했다.

케르베르 랜섬웨어는 올해 초 새로 등장했으며 랜섬웨어 감염 메시지를 음성으로 전달하는 특징으로 인해 ‘말하는’ 랜섬웨어로도 잘 알려져 있다. 해당 랜섬웨어는 악성 마이크로소프트 워드 문서가 첨부된 이메일을 통해 유포되며 사용자가 첨부된 워드 문서를 열어보는 즉시 문서 내 악성 매크로는 공격자가 관리하는 웹사이트로 연결한다. 바로 이 웹사이트를 통해 케르베르 랜섬웨어가 다운되고 설치되는 것이다.

파이어아이는 위협을 탐지해 사용자에게 경보(alert)를 보내는 HX의 핵심 기능인 익스플로잇 가드(Exploit Guard)를 통해 각 기관이 케르베르 랜섬웨어로부터 시스템을 방어할 수 있도록 지원하고 있다.

실제로 파이어아이 리서치팀은 네덜란드 침해사고대응팀(CERT-Netherlands)과 케르베르 인스톨러를 호스팅했던 웹 호스팅 업체와 함께 협업해 사용자의 시스템에서 위협을 탐지한지 불과 몇 시간 안에 케르베르의 CnC 서버 인스턴스를 셧다운 하는데 성공했다. 공격자의 서버가 오프라인 상태가 되면, 서버를 통해 다운로드 되는 매크로와 다른 악성 페이로드는 사실 상 사용자의 시스템을 감염시킬 수 없다.

파이어아이는 고객들이 사용하는 파이어아이의 엔드포인트 보안 제품 3개로부터 각 6개의 엔드포인트에서 케르베르 랜섬웨어 활동을 포착했다. 파이어아이는 CnC서버를 차단한 이후 공격자로부터 추가적인 감염 시도는 아직까지 탐지되지 않았으며 이를 통해 HX가 케르베르 악성코드를 방어하고 탐지하는데 성공적임을 입증했다고 전했다.

파이어아이에 따르면 케르베르 랜섬웨어의 공격 과정은 ‘공격의 타깃이 된 피해자가 워드 문서를 수령하고 열람 ▶문서 내 매크로가 숨김 모드에서 파워쉘(Powershell)을 활성화 ▶컨트롤은 랜섬웨어를 다운받는 악성 사이트로 연결하는 파워쉘로 전달 ▶연결에 성공하면 랜섬웨어는 피해자 디스크에 쓰여짐 ▶파워쉘이 랜섬웨어 실행 ▶악성코드는 명령 처리 프로그램(command processor), 화면보호기(screensaver), startup.run, 런원스(runonce) 레지스트리 값을 생성함으로써 동시 접속 지속 메커니즘 구성 ▶백업을 삭제하고 복제 파일을 숨기기 위해서 WMIC 혹은 VSSAdmin와 같은 윈도 내장 실행 프로그램 사용 ▶파일들이 암호화되고 몸 값 지불을 요구하는 메시지가 나타남’ 등 8개의 단계로 세분화할 수 있다.

랜섬웨어를 유포하는 가장 흔한 방법은 매크로 혹은 마이크로소프트 오피스의 취약점이 포함된 워드 문서를 이용하는 것이다. 대부분의 기관이 인터넷 기반 오피스 문서를 열기 위해서 매크로를 허용하기 때문이다.

파이어아이의 익스플로잇 가드 기능은 악성 매크로를 이용하거나 취약점이 포함된 워드문서를 통한 랜섬웨어 공격을 초기 단계부터 탐지할 수 있어 악성 페이로드가 다운되거나 공격의 4,5단계로 진입하기 전부터 위협을 탐지할 수 있다고 전했다.

일각에서는 피해자들이 왜 위협 그룹에게 몸값(ransom)을 지불하는지에 대해서 의문을 제기한다. 파이어아이에 따르면 일반적인 경우에서는 파일을 원상복구하기 위해서 위협 그룹에게 몸값을 지불하지만 피해자들이 위협 그룹의 협박으로 인해 겁에 질려 지불하는 경우도 존재한다. 파이어아이는 이번 케르베르 랜섬웨어 공격에서 피해자들이 협박 메시지를 받은 것을 발견했다고 밝혔다.

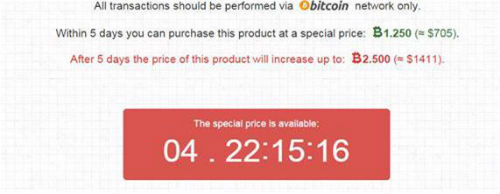

또 위협 그룹은 특정 기간 내에 몸값을 지불하면 50% 가량 몸값을 할인해주는 전략을 통해 피해자들이 빠르게 송금하도록 유도했다.

이번 공격은 공격 대상을 제한하는 선택적인 타깃팅(Selective Targeting) 기법이 이용됐다. 실제로 케르베르 랜섬웨어는 블랙리스트에 등록된 국가들을 공격 대상에서 제외하기 위해서 호스트 머신(host machine)의 공공 IP주소의 국가 코드를 확인했다. 블랙리스트에 등록된 국가는 러시아, 아르메니아, 아제르바이잔, 카자흐스탄, 우크라이나, 우즈베키스탄 등 러시아와 인근 중앙아시아 지역이다. 또 공격 과정에서 시스템의 키보드 레이아웃을 추가로 확인해서 공격자의 지역을 감염시키지 않기 위해 만전을 기했다.

이러한 선택적 타깃팅 방법은 주로 악성코드가 공격자의 지역에 있는 엔드포인트를 감염시키는 것을 방지해 해당 정부의 감시 및 규제를 피하기 위해서 이용된다. 따라서 이번 케르베르 랜섬웨어 공격자들은 러시아 혹은 인근 국가를 기반으로 하고 있다고 추측할 수 있다.

전수홍 파이어아이코리아 지사장은 “랜섬웨어로부터의 피해를 최소화하기 위해서는 강력한 엔드포인트 관리는 물론 다양한 시스템을 빠르게 분석하고 각 이벤트들의 상관관계를 파악하는 기술이 필요하다”며 “그러나 기존의 보안 시스템으로는 개별 이벤트 간의 상관 관계를 파악하기 어려우며 공격에 대한 가시성을 확보하기 어렵다. 행위 기반 인텔리전스를 통해 전체적인 공격 과정을 빠르게 분석하고 엔드포인트 단에서의 위협 행위를 탐지할 수 있다”고 말했다.