구글 위협분석그룹(Threat Analysis Group, 이하 TAG) 팀이 중국과 연계된 사이버 공격 조직 APT41 그룹에 의한 대만 미디어 공격 정황을 포착했다.

APT41은 윈티(Winnti), 액시엄(Axiom), 바륨(Barium), 블랙플라이(Blackfly), 후두(HOODOO) 등으로 불리며 2007년부터 활동해 온 사이버 스파이 그룹으로 배후로는 중국이 지목되고 있다.

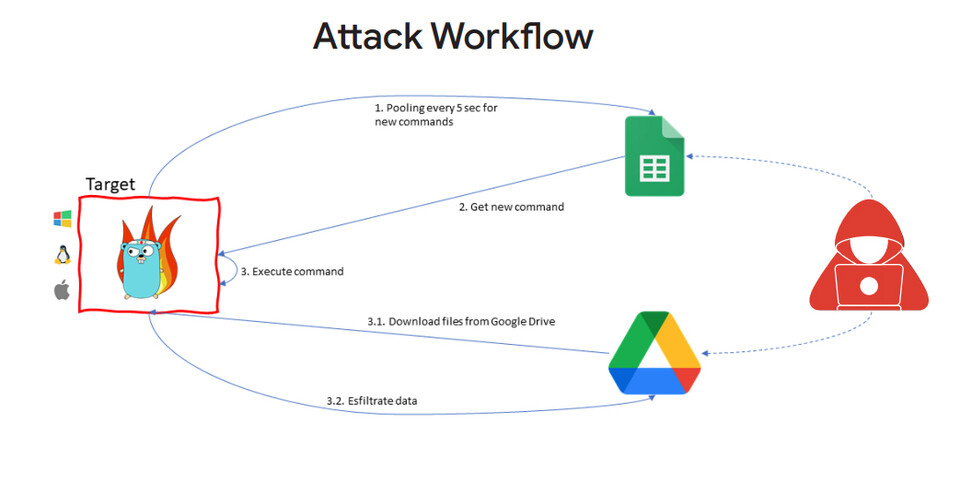

이들의 공격은 2022년 10월에 발생했으며, 구글 드라이브에서 호스팅되는 암호된 파일에 대한 링크가 포함된 피싱 메일을 보내는 방식으로 이뤄졌다. 이 피싱 메일은 구글 시트에서 명령을 가져와 구글 드라이브로 데이터를 유출하는 GC2 도구를 포함하고 있다.

GC2(Google Command and Control)는 사이버 모의 공격에서 공격 측을 담당하는 레드팀이 사용하는 오픈소스 도구로, 시스템에 설치되면 구글 시트에서 공격자의 명령을 가져오도록 요청하고 구글 드라이브에서 추가 파일을 다운로드할 수도 있다.

구글 TAG 연구원들은 중국의 사이버 공격 그룹이 2022년 7월 이탈리아 구직 사이트를 겨냥한 공격에서도 GC2를 사용했다고 지적하며, 최근 중국 APT 그룹이 자체 맞춤형 툴을 개발하는 대신 코발트 스트라이크나 깃허브 같은 사이트에서 구할 수 있는 펜테스트 소프트웨어 등의 공개 툴 사용을 점점 늘리고 있다고 경고했다.

특히, Go 프로그래밍 언어로 작성된 도구의 확산은 Go 언어의 유연성과 모듈 구성 요소의 추가 및 제거에 대한 편의성 때문에 계속해서 확대되고 있다. GC2도 Go 언어로 만들어졌다.

*이 기사는 글로벌 정보 보안 블로그 ‘시큐리티 어페어즈(Secutiry Affairs)’의 설립자이자 유럽네트워크정보보안기구(ENISA) 소속 보안 전문가 피에루이지 파가니니(Pierluigi Paganini)와의 공식 파트너십을 통해 작성됐습니다.