보안 기업 이스트시큐리티 통일부의 실제 토론회 개최 안내용 보안 메일처럼 위장한 북한의 사이버 공격이 포착됐다며 주의를 당부했다.

이번에 발견된 공격은 2월 7일, 통일부 공식 홈페이지 보도자료를 통해 알려진 ‘북한주민의 생명권 보호 및 인권증진을 위한 국제사회의 역할 모색’ 주제의 토론회 내용을 사칭한 것으로 확인됐다.

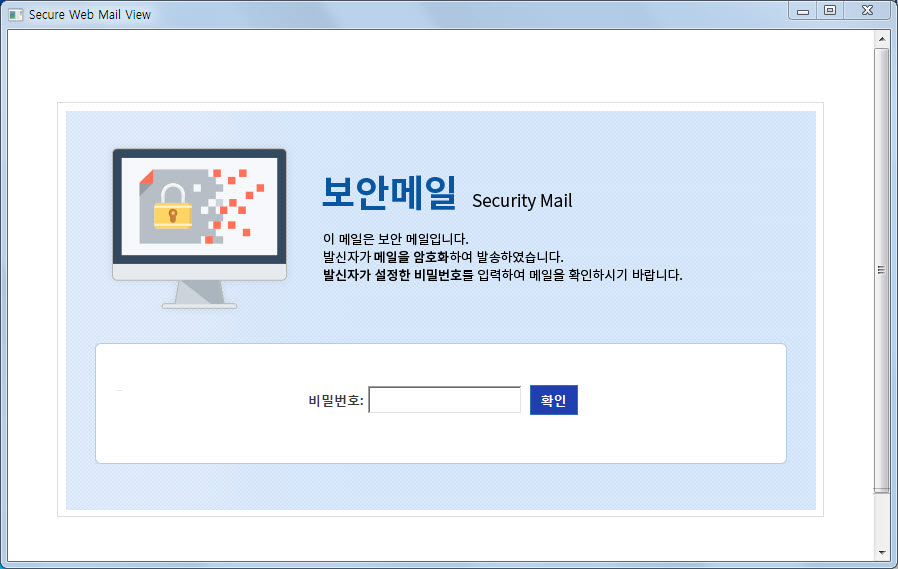

통일부는 평소 보안상의 이유로 주요 안내 메일을 발송할 때 암호화된 HTML 형태로 파일을 첨부하고 별도 비밀번호를 입력해야만 상세 내용을 볼 수 있도록 보안 기능을 적용해 사용 중이다.

이번에 포착된 공격은 통일부에서 작성한 보안용 HTML 파일에 악성 명령을 은밀히 추가 삽입한 것으로 조사됐으며, 실제 비밀번호를 입력해야만 본문 내용이 보여지는 것으로 분석됐다.

하지만 비밀번호를 입력하기 이전 시점에 악성코드 명령이 먼저 작동하도록 제작했기 때문에 파일을 실행하는 즉시 위협에 노출된다.

이 공격을 긴급 분석한 이스트시큐리티 시큐리티대응센터(ESRC)는 국내 특정 해운 항공 회사의 웹사이트가 해킹 공격 경유지로 악용된 사실을 밝혀냈고, 해당 위협 활동의 전술과 프로세스, 속성 등을 종합한 결과 작년 2월 서울 유엔인권사무소를 사칭해 수행된 공격 수법과 정확히 일치한 것으로 확인했다.

당시 서울 유엔인권사무소를 사칭한 공격은 악성 DOCX 문서와 원격 템플릿 인젝션 기법이 쓰였지만, 이번 공격은 통일부의 보안 메일처럼 위장한 HTML 유형의 파일이 사용된 점이 다르다. 그러나 경유지로 연결하는 작업 스케줄러 기법과 악성 PHP 파일 호출의 명령이 동일한 것으로 파악됐다.

작년 공격은 작업 스케줄러명이 ‘Report’였고, 이번 이름은 ‘config’다. 그리고 mshta 명령으로 PHP 페이지를 지정해 호출하는 파일이 ‘style.php’, ‘val.php’ 이름으로 각각 다르지만, 내부 VB스트립트 인코딩 방식과 패턴은 동일한 것으로 조사됐다.

▲ 서울 유엔인권사무소 사칭 공격과 통일부 사칭 공격 명령 비교 화면

(자료제공=이스트시큐리티)

이번 공격은 실제 개최될 토론회의 일정에 맞춰 시의성을 노린 타이밍 공격을 수행한 것이 특징이며, 작년 8월 북한 해킹 사건을 조사하던 현직 경찰 공무원의 신분증을 도용했던 북한발 위협 사례 와도 동일한 공격 수법으로 입증됐다.

이스트시큐리티 ESRC 문종현 이사는 “연초부터 북한 소행으로 지목된 해킹 공격이 연이어 발견되고 있다는 점을 명심하고, 국가 사이버 안보에 각별한 관심과 주의가 필요한 시점이다”라고 말했다.

이스트시큐리티는 이번악성 파일의 탐지 기능을 알약(ALYac) 제품에 긴급 업데이트 했으며, 피해 확산 방지를 위해 국가사이버안보협력센터(NCCC)와 한국인터넷진흥원(KISA) 등 관련 부처와 긴밀하게 협력 중이라고 밝혔다.