북한 해커들이 체코, 폴란드 등 유럽 국가의 고부가가치 산업 시스템을 노리고 있다.

Securonix STR 위협 조사 연구팀은 북한과 연계된 APT37 해커 조직이 유럽 등 선진 국가에에 있는 고부가가치 산업을 대상으로 'STIFF#BIZON(리코셰 천리마)’라는 새로운 사이버 공격 캠페인을 벌이고 있다고 말했다.

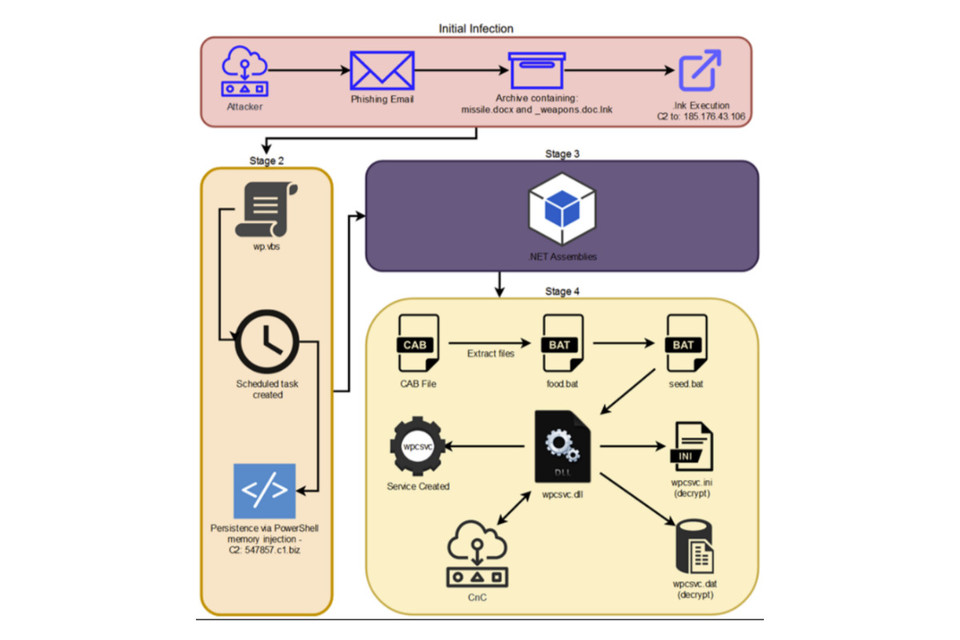

STIFF#BIZON는 2017년 시스코 탈로스 연구팀이 처음 발견한 Konni RAT(원격 접근 트로이 목마) 공격으로, 2014년 이후에는 탐지되지 않는 표적화 방식으로 사용되고 있다. 공격은 피해자를 속여 악성 첨부 파일을 열도록 하는 피싱 메시지로 시작되며, 대상 시스템에서 임의 코드를 실행하고 데이터를 훔친다.

APT37 피싱 공격

이번 공격에 사용된 첨부파일은 워드 문서(missile.docx)와 윈도우 바로가기 파일(_weapons.doc.lnk.lnk)이 포함된 아카이브다. lnk 파일을 열면 감염이 시작된다.

전문가에 따르면, 코드 실행은 사용자가 파일을 클릭하면 의도한 바이너리와 함께 실행된다. 실행될 바로 가기 파일에 작은 코드 스니펫을 포함돼 있다. 이 코드는 미사일.docx 파일 끝에 추가된 Base64 인코딩 텍스트를 실행한다.

Base64 페이로드는 C2에 접속해 weapons.doc 및 wp.vbs 파일을 모두 다운로드하는PowerShell 스크립트와 함께 실행된다.

Weapon.doc은 유인 문서인 반면 wp.vbs는 백그라운드에서 자동으로 실행된다. Base64로 인코딩된 PowerShell 스크립트를 실행하는 Office Update라는 호스트에 예약된 작업을 생성한다.

이 시점에서 해커가 시스템에 접근할 수 있는 C2 통신이 다시 설정된다. Konni RAT가 감염된 시스템에 로드되면 위협 행위자는 특정 모듈을 사용해 다음 기능들을 구현할 수 있다.

• Capture.net.exe – Win32 GDI API를 사용해 스크린샷을 캡처하고 gzip으로 압축된 결과를 C2 서버에 업로드한다.

• chkey.net.exe – DPAPI를 사용해 암호화된 로컬 상태 파일에 저장된 상태 키를 추출한다. 상태 키를 사용하면 공격자가 MFA 우회에 유용한 쿠키 데이터베이스 암호 해독을 해독할 수 있다.

• pull.net.exe – 피해자의 웹 브라우저에서 저장된 자격 증명을 추출한다.

• shell.net.exe – 10초마다 명령을 실행할 수 있는 원격 대화형 셸을 설정한다.

공격을 지속하기 위해 해커는 Konni 악성코드의 수정된 버전을 사용하며 악성코드와 관련된 여러 파일(bat, dll, dat, ini, dll)이 포함된 .cab 파일을 다운로드할 수 있다.

전문가들은 러시아 해커 APT28이 APT37로 가장할 수 있는 허위 플래그 조작의 가능성에 대해서도 언급한다. 전문가들에 따르면, 이전에 있었던 APT28의 공격과 APT37의 공격 사이에는 IP 주소, 호스팅 제공업체 및 호스트 이름에 Konni 악성코드를 사용한다는 직접적인 상관관계가 있다.

*이 기사는 글로벌 정보보안 블로그 ‘시큐리티 어페어즈(Secutiry Affairs)’의 설립자이자 유럽네트워크정보보안기구(ENISA) 소속 보안 전문가 피에루이지 파가니니(Pierluigi Paganini)와의 공식 파트너십을 통해 작성됐습니다.