블루코트코리아가 자사의 보안 연구소 블루코트 랩(Blue Coat Labs)이 타깃 컴퓨터에 접근해 중요 기밀을 빼내는데 쓰이는 신종 사이버 공격 프레임워크 ‘인셉션(Inception)’을 확인했다고 밝혔다.

타깃의 꿈에 잠입해 잠재의식 내 숨겨진 기밀을 훔치는 영화 ‘인셉션’의 이름을 딴 이 프레임워크는 여러 계층으로 설계된 멀웨어를 사용해 공격을 실행한다.

인셉션 프레임워크는 일반 개인은 물론 정유 및 금융, 제조, 국방, 외교 등 기밀 정보를 다루는 조직의 중역들을 타깃으로 하는 것으로 알려졌다. 공격 초기에는 러시아 및 러시아 관계 인사들을 주 타깃으로 삼았으며 현재에는 지역에 관계없이 전세계 인사들을 대상으로 공격을 실행하고 있다. 주요 침입 경로는 트로이 목마 문서를 첨부한 피싱 이메일로 조사됐다.

이 공격은 웹대브(WebDAV) 프로토콜을 사용하는 스웨덴의 클라우드 서비스 제공업체를 통해 윈도 플랫폼의 커맨드&컨트롤 트래픽을 간접 실행시키는 방식으로 이뤄진다. 이를 통해 공격자는 자신의 신원을 은폐하고 다양한 침입 탐지 매커니즘을 우회할 수 있게 된다.

공격자들은 간접 실행을 위해 계층을 추가하여 신원을 숨기는데 이 때 사용되는 프록시 네트워크가 대부분 한국에 위치한 라우터들로 구성돼 있는 것으로 밝혀졌다. 이러한 방식을 통해 구성이 빈약하거나 잘못된 계정 정보가 입력된 기기를 공격하고 있는 것으로 추정되고 있다.

위장형 간접 다계층 구조의 멀웨어인 인셉션 프레임워크는 공격자와 타깃간 제어 매커니즘을 제공해 공격자가 그림자(shadows)를 만들어 정체를 숨기는 것이 가능하다. 또한 진화를 거듭해 최근에는 안드로이드, 블랙베리, iOS 기기에 대한 공격을 실행하는 한편 타깃의 모바일 기기로 계획된 피싱 MMS를 지속적으로 발송하고 있는 것으로 조사됐다.

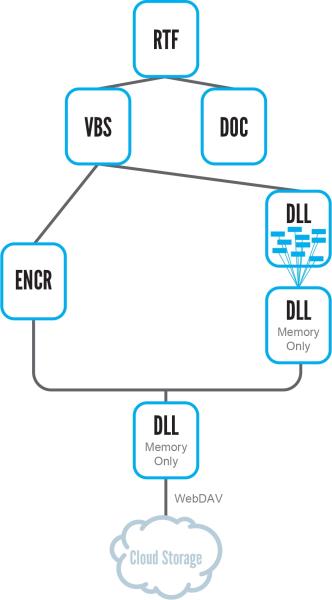

인셉션 멀웨어 프레임워크의 특징은 RTF(Rich Text Format) 파일에 임베디드 된다는 점이다. 이 파일은 피싱 이메일에 첨부된 워드 문서를 통해 운반되며 해커들은 RTF 포맷의 취약성을 활용해 타깃 컴퓨터에 원격 접속할 수 있게 된다.

사용자가 첨부 파일을 클릭하면 해킹 의심을 피하기 위한 일반 워드 문서가 열리는 동시에 문서 내에 인코딩 형태로 저장된 악성 콘텐츠가 타깃 컴퓨터로 이동하게 된다. 파일명으로 검색되는 것을 피하기 위해 첨부 파일명을 계속해서 변경하는 것으로 조사되고 있다.

멀웨어는 감염 기기의 OS 버전 및 컴퓨터 이름, 사용자 이름, 그룹 내 사용자들, 실행중인 프로세스 및 로컬 ID, 시스템 드라이브, 볼륨 정보 등 여러 가지 시스템 정보를 수집한다. 수집된 시스템 정보는 모두 암호화돼 웹대브를 통해 클라우드 스토리지로 전송된다.

수신 동의가 이뤄지지 않은 무단 이메일에 RFF 문서가 첨부되어 있거나 스마트폰 애플리케이션 업데이트를 요구하는 MMS 및 이메일을 받는 경우 인셉션 프레임워크의 공격 대상이 됐을 가능성이 높다. 특히 접근이 허가되지 않은 웹대브 트래픽이 발생하거나 ‘regsvr32.exe’ 프로세스가 지속적으로 실행되는 경우 타깃이 됐을 확률이 높다.

블루코트 랩에서는 최신 버전의 소프트웨어 업데이트를 실시하고 스마트폰을 탈옥(Jailbreak)하거나 비공식적인 루트의 애플리케이션을 설치하지 않아야 공격을 예방할 수 있다고 조언했다.

저작권자 © CCTV뉴스 무단전재 및 재배포 금지